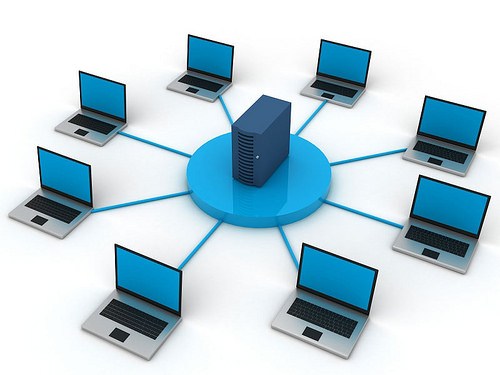

Una red de computadoras es una combinación de sistemas (por ejemplo, una computadora) conectados mediante un medio de transmisión (por ejemplo, un cable, una línea de control o el aire). Una red de computadoras puede abarcar una área geográfica pequeña, mediana o grande. En el primer caso, la red es una red de área local (LAN: Local Area Network), en el segundo, la red es una red de área metropolitana (MAN: Metropolitan Area Network), y en el tercero se trata de una red de área amplia (WAN: Wide Area Network). Ya se mencionarán estas categorías de redes más adelante.

Una red de computadoras es una combinación de sistemas (por ejemplo, una computadora) conectados mediante un medio de transmisión (por ejemplo, un cable, una línea de control o el aire). Una red de computadoras puede abarcar una área geográfica pequeña, mediana o grande. En el primer caso, la red es una red de área local (LAN: Local Area Network), en el segundo, la red es una red de área metropolitana (MAN: Metropolitan Area Network), y en el tercero se trata de una red de área amplia (WAN: Wide Area Network). Ya se mencionarán estas categorías de redes más adelante.La capa física es responsable de la transmisión de un flujo de bits a través de un medio físico. Codifica y decodifica los bits en grupos de bits. Luego transforma un flujo de bits en una señal. Las especificaciones físicas y mecánicas de los dispositivos físicos se determinan mediante la capa física.

La capa de transporte es responsable de la entrega del origen al destino (punto a punto) del mensaje completo. Observe la diferencia entre la responsabilidad de la capa de red y la capa de transporte. La capa de red es responsable de la entrega punto a punto de paquetes individuales. La capa de transporte, en cambio, es responsable de la entrega punto a punto de todo el mensaje.

La capa de sesión está diseñada para controlar el diálogo entre los usuarios. Establece, mantiene y sincroniza el diálogo entre sistemas que se comunican. También añade lo que se llama punto de sincronización para respaldar la entrega en caso de fallo en el sistema o la red.

La capa de presentación se ocupa de la sintaxis (formato) y la semántica (significado) de la información intercambiada entre dos sistemas. Se enfrentan al hecho de que diferentes sistemas utilizan métodos de codificación distintos. Comprime y descomprime los datos para un mejor rendimiento. Cifra y descifra los datos por razones de seguridad.

La capa de aplicación permite que el usuario, ya se una persona o software, tenga acceso a la red. Define aplicaciones comunes que pueden implementarse para simplificar el trabajo del usuario.

Diversos tipos de ordenadores existen en el entorno, desde la pequeña computadora personal que se tiene en casa, hasta los grandes servidores de comunicación y data que abastecen de información a entidades comerciales y gubernamentales o de investigación en el mundo.

Diversos tipos de ordenadores existen en el entorno, desde la pequeña computadora personal que se tiene en casa, hasta los grandes servidores de comunicación y data que abastecen de información a entidades comerciales y gubernamentales o de investigación en el mundo.