domingo, 2 de junio de 2019

Topología de redes

BUS: Cada nodo está conectado a un medio determinado bus, la tecnología que utiliza se le denomina Ethernet.

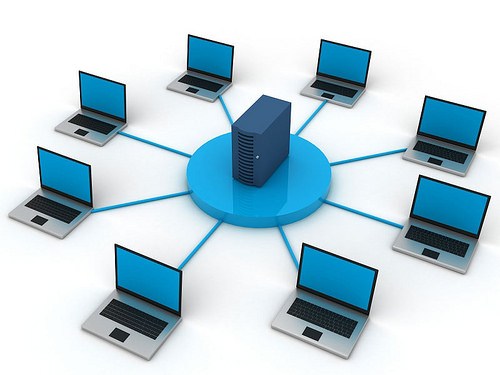

ESTRELLA: Cada nodo está conectado a un control central a través de conexiones punto a punto, el tamaño de la red depende de la capacidad del número de conexiones que pueda soportar el equipo central y en caso de fallar este, todo el sistema deja de funcionar.

ANILLO: En una red con topología de anillo cada nodo está conectado al nodo adyacente a través de un enlace punto a punto, formando lógicamente un anillo. La tecnología que utiliza esta topología se llama Token-Ring. La principal desventaja se da cuando un nodo en la red deja de funcionar, el servicio se interrumpe.

ÁRBOL: Los nodos están conectados utilizando el mismo arreglo que la topología de estrella, pero a diferencia, esta no cuenta con solo un dispositivo central, sino que utiliza una serie de equipos para añadir más segmentos de red.

MALLA: En esta topología todos los nodos están conectados entre sí, para esto cada nodo debe tener una capacidad para conectar N-1 puertos, este tipo de topología tiene muy alta conectividad, ya que si un equipo falla, existen otras rutas por donde seguir enviando información.

sábado, 1 de junio de 2019

Contramedidas contra Virus

Existen muchos métodos por los cuales se puede detectar, eliminar y prevenir el malware. Algunos métodos no son más que sentido común mientras otros involucran cierta tecnología. La siguiente sección resalta algunos de estos métodos e incluye una breve explicación y brinda ejemplos.

Existen muchos métodos por los cuales se puede detectar, eliminar y prevenir el malware. Algunos métodos no son más que sentido común mientras otros involucran cierta tecnología. La siguiente sección resalta algunos de estos métodos e incluye una breve explicación y brinda ejemplos.

Antivirus

El software anti-virus está disponible en varias versiones comerciales y también en Open Source. Todas funcionan con la misma metodología. Poseen una base de datos de las firmas de los virus y las comparan con los archivos del sistema para ver si existe alguna infección. A menudo con los virus actuales las firmas son muy pequeñas y pueden dar falsos positivos, es decir, detecciones que aparentan ser virus y no lo son. Algunos programas anti-virus utilizan una técnica conocida como “heurística”, que significa que en base al concepto de qué forma debiera tener un virus pueden determinar si un programa desconocido se adecua a este concepto. Recientemente los anti-virus han cruzado el umbral de los sistemas de prevención de intrusiones de host, verificando que no se produzcan anomalías en el funcionamiento de los programas estándar.

NIDS (Sistemas de detección de intrusos de red)

Los sistemas de detección de intrusos de red son similares a los anti-virus pero aplicado al tráfico de la red. Buscan en el tráfico de red firmas o comportamientos debidos a un virus o gusano. Pueden alertar al usuario atacado o detener el tráfico de red que intenta distribuir el malware.

HIDS (Sistemas de detección de intrusiones de host)

Los sistemas de detección de intrusos de host, tal como Tripwire, son capaces de detectar cambios realizados sobre archivos en un servidor. Es razonable esperar que un archivo una vez compilado no necesite ser modificado. Luego, mediante el control de sus características, tales como tamaño, fecha de creación y control de integridad pueden detectar inmediatamente si ha ocurrido algo irregular.

Firewalls (Cortafuegos)

Los gusanos se propagan por la red conectándose a servicios vulnerables en cada sistema. Además de asegurarte que estos servicios vulnerables no se estén ejecutando en tu ordenador el siguiente paso es verificar que tu firewall no permita conexiones a estos servicios. Muchos firewalls modernos realizan algún tipo de filtrado de paquetes similar a un NIDS lo cual frenará los paquetes que coincidan con ciertas firmas.

Sandboxes (Cajas de arena)

El concepto de sandboxes es simple: una aplicación o programa tiene su propio entorno para ejecutarse y no puede afectar al resto del sistema. Este concepto se implementa como estándar en el lenguaje de programación Java y también puede implementarse a través de otras utilidades como chroot en Linux. Esto restringe el daño que un malware pueda ocasionarle al sistema operativo anfitrión simplemente restringiéndole los accesos requeridos.

Otra opción es la de crear un ordenador virtual completo mediante un producto como VMWare. Esto aísla al ordenador virtual del sistema anfitrión limitando el acceso del mismo según lo haya configurado el usuario.

----------------------------------------------------------------------------------

jueves, 30 de mayo de 2019

Redes de computadoras

Una red de computadoras es una combinación de sistemas (por ejemplo, una computadora) conectados mediante un medio de transmisión (por ejemplo, un cable, una línea de control o el aire). Una red de computadoras puede abarcar una área geográfica pequeña, mediana o grande. En el primer caso, la red es una red de área local (LAN: Local Area Network), en el segundo, la red es una red de área metropolitana (MAN: Metropolitan Area Network), y en el tercero se trata de una red de área amplia (WAN: Wide Area Network). Ya se mencionarán estas categorías de redes más adelante.

Una red de computadoras es una combinación de sistemas (por ejemplo, una computadora) conectados mediante un medio de transmisión (por ejemplo, un cable, una línea de control o el aire). Una red de computadoras puede abarcar una área geográfica pequeña, mediana o grande. En el primer caso, la red es una red de área local (LAN: Local Area Network), en el segundo, la red es una red de área metropolitana (MAN: Metropolitan Area Network), y en el tercero se trata de una red de área amplia (WAN: Wide Area Network). Ya se mencionarán estas categorías de redes más adelante.

En esta sección se hablará con frecuencia de dos términos primordiales: Modelo y Protocolo. Un modelo es la especificación establecida por una organización de estándares como un estándar para el diseño de redes. Un protocolo, por otra parte, es un conjunto de reglas que controla la interacción de diferentes dispositivos en una red o en un conjunto de redes interconectadas. La sección también presentará la recomendación OSI como un modelo. Posteriormente, se define TCP/IP como el conjunto de protocolos oficiales de internet.

MODELO OSI

Para lograr que todos los componentes de una red o de un conjunto de redes interconectadas se coordinen correctamente, se requiere un modelo que muestre la relación entre los componentes y la función de cada componente. La interconexión de sistemas abiertos (OSI: Open Systems Interconnection) es un modelo de estos. El modelo OSI fue diseñado por la Organización para la Estandarización Internacional (ISO). En teoría el modelo permite que dos sistemas distintos (por ejempo, computadoras) se comuniquen sin importar su arquitectura subyacente. El modelo cuenta con siete capas.

Función de las siete capas:

La capa física es responsable de la transmisión de un flujo de bits a través de un medio físico. Codifica y decodifica los bits en grupos de bits. Luego transforma un flujo de bits en una señal. Las especificaciones físicas y mecánicas de los dispositivos físicos se determinan mediante la capa física.

La capa física es responsable de la transmisión de un flujo de bits a través de un medio físico. Codifica y decodifica los bits en grupos de bits. Luego transforma un flujo de bits en una señal. Las especificaciones físicas y mecánicas de los dispositivos físicos se determinan mediante la capa física.

La capa de enlace de datos, organiza los bits en unidades lógicas llamadas bloques de datos (frames). Un bloque de datos contiene información de la cada de red. La capa de enlace añade un encabezado y caracteres de control para definir el bloque de datos para las estaciones receptoras o intermedias. La capa de enlace es responsable sólo de la entrega nodo a nodo del bloque de datos (de una estación a otra). La capa de enlace de datos a menudo es responsable del manejo de errores entre dos estaciones contiguas. Los datos redundantes se añaden en los caracteres de control ya sea para detectar errores o para corregirlos.

La capa de red es responsable de la entrega de un paquete (la unidad de datos manejada por la capa de red se le llama paquete) entre el origen y el destino final. Para realizar esta tarea, la capa de red añade un encabezado a la unidad de datos proveniente de la capa superior que incluye, entre otras cosas, una dirección de origen y una dirección de destino.

La capa de transporte es responsable de la entrega del origen al destino (punto a punto) del mensaje completo. Observe la diferencia entre la responsabilidad de la capa de red y la capa de transporte. La capa de red es responsable de la entrega punto a punto de paquetes individuales. La capa de transporte, en cambio, es responsable de la entrega punto a punto de todo el mensaje.

La capa de sesión está diseñada para controlar el diálogo entre los usuarios. Establece, mantiene y sincroniza el diálogo entre sistemas que se comunican. También añade lo que se llama punto de sincronización para respaldar la entrega en caso de fallo en el sistema o la red.

La capa de presentación se ocupa de la sintaxis (formato) y la semántica (significado) de la información intercambiada entre dos sistemas. Se enfrentan al hecho de que diferentes sistemas utilizan métodos de codificación distintos. Comprime y descomprime los datos para un mejor rendimiento. Cifra y descifra los datos por razones de seguridad.

La capa de aplicación permite que el usuario, ya se una persona o software, tenga acceso a la red. Define aplicaciones comunes que pueden implementarse para simplificar el trabajo del usuario.

CATEGORÍAS DE REDES

Me basaré en las tres principales categorías de redes (LAN, MAN y WAN), aunque sabemos que existen otra como por ejemplo PAN y CAN.

Red de área local (LAN): Está diseñada para permitir el uso compartido de recursos (hardware, software y datos) entre computadoras. Una LAN puede definirse simplemente como una combinación de computadoras y dispositivos periféricos (por ejemplo, impresoras) conectados mediante un medio de transmisión (por ejemplo, línea de control).

Redes de área metropolitana (MAN): Utiliza servicios proporcionados por una empresa de comunicaciones (Proveedor de servicios de red) común, tal como la compañía telefónica. Abarca una ciudad o un pueble y ofrece sus servicios a usuarios individuales u organizaciones. Los usuarios individuales pueden conectar sus computadoras a la red y las organizaciones pueden conectar sus LAN a la red.

Red de área amplica (WAN): Es la conexión de computadoras individuales o LAN distribuidas en una gran área (estado, país, el mundo). Las WAN, al igual que las MAN, están instaladas y administradas por empresas de comunicaciones comunes. Observe que una persona que usa una línea telefónica para conectarse a un proveedor de servicios de Internet (PSI) utiliza una WAN. El PSI negocia las cuotas de los servicios directamente con la compañía telefónica y recibe el pago de sus clientes (usuarios de Internet).

----------------------------------------------------------------------------------

PARTE 1-2

Próximamente:

-Dispositivos de conexión

-Internet y TCP/IP