jueves, 15 de diciembre de 2022

Introducción a la Criptografía (Primera Parte)

sábado, 12 de noviembre de 2022

¡Bloquear Publicada, Malware y Páginas para adulto en tu Red desde la capa DNS!

Seguramente en navegación día a día a través de tu red, sufres con los problemas más comunes que rodean al internet en todo momento, tus dispositivos se contagian de Virus Informáticos provenientes de páginas de navegación no segura o de alguna publicidad dañina, así mismo, puedo asegurar que la publicidad al navegar te persigue sin cansancio en todo momento en la mayoría de las páginas que visitas. Si no cuentas con un software antivirus que te proteja de todos estos problemas del internet de ahora, puedes optar por usar DNS públicos seguros de proveedores como: Cloudflare, Norton o AdGuard.

- Imaginemos que has conectado tus dispositivos a alguno de estos DNS públicos. Ahora tu servicio DNS está en funcionamiento.

- Cada vez que escribas el nombre de un sitio web, tu dispositivo pedirá a ese DNS la dirección IP correspondiente.

- Si la dirección del dominio pertenece a un sitio web publicitario, de seguimiento, malicioso o de phishing, el DNS bloqueará su acceso, protegiéndole así de ataques maliciosos o de violaciones de la privacidad.

- ¡Y ya está listo! Estos DNS te ayudarán a controlar tu experiencia en línea y ver lo que deseas ver sin exponerte a anuncios, seguimientos o amenazas maliciosas.

- 1.1.1.2

- 1.0.0.2

- 1.1.1.3

- 1.0.0.3

- 94.140.14.14

- 94.140.15.15

- 94.140.14.15

- 94.140.15.16

- Seguridad (virus, sitios de phishing y sitios fraudulentos): 199.85.126.10

- Seguridad + Pornografía: 199.85.126.20

- Seguridad + Pornografía + Otros: 199.85.126.30

domingo, 6 de noviembre de 2022

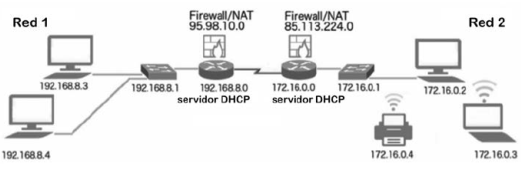

Traducción de direcciones de red (NAT)

sábado, 29 de octubre de 2022

Envenenamiento de la red: poisoning

Técnicas de Mitigación contra DNS Spoofing.

Supervisar y filtrar el tráfico DNS de forma exhaustiva.

Proteger los DNS agregando DNSSEC.

Parchar regularmente los servidores DNS.

Demostrar si el servidor de nombres autorizado coincide con lo que se responde localmente.

Usar VPN (una red privada virtual), especialmente si se van a enviar datos confidenciales.

Buscar señales de seguridad y autenticidad en los sitios web antes de escribir cualquier dato.

Evita abrir enlaces extraños.

Cifrado de extremo a extremo: este método cifra la solicitud de datos de DNS y mantiene alejados a los atacantes, ya que no es posible que dupliquen la licencia de seguridad única del sitio web.

Actualizaciones de DNS: para ayudar a protegerse contra los atacantes de DNS, las versiones actualizadas de DNS incluyen aleatorización de puertos e ID de transacciones criptográficamente seguras. Asegúrese de que el servidor que se utiliza esté siempre actualizado.

- Confíe en las VPN (Redes Privadas Virtuales): Una forma de evitar que ocurra la suplantación de ARP en primer lugar es confiar en las redes privadas virtuales (VPN). Cuando se conecta a Internet, normalmente primero se conecta a un proveedor de servicios de Internet (ISP) para conectarse a otro sitio web. Sin embargo, cuando usa una VPN, está usando un túnel encriptado que bloquea en gran medida su actividad de los piratas informáticos que suplantan ARP. Tanto el método por el que realiza la actividad en línea como los datos que pasan por ella están encriptados.

- Usar un ARP estático: La creación de una entrada ARP estática en su servidor puede ayudar a reducir el riesgo de suplantación de identidad. Si tiene dos hosts que se comunican regularmente entre sí, la configuración de una entrada ARP estática crea una entrada permanente en su caché ARP que puede ayudar a agregar una capa de protección contra la suplantación de identidad.

- Obtenga una herramienta de detección: Incluso con el conocimiento y las técnicas de ARP implementados, no siempre es posible detectar un ataque de suplantación de identidad. Los piratas informáticos se vuelven cada vez más sigilosos para pasar desapercibidos y utilizan nuevas tecnologías y herramientas para adelantarse a sus víctimas. En lugar de centrarse estrictamente en la prevención, asegúrese de contar con un método de detección. El uso de una herramienta de detección de terceros puede ayudarlo a ver cuándo se está produciendo un ataque de suplantación de identidad para que pueda detenerlo en el momento.

- Evite las relaciones de confianza: Algunos sistemas se basan en relaciones de confianza de IP que se conectarán automáticamente a otros dispositivos para transmitir y compartir información. Sin embargo, debe evitar por completo confiar en las relaciones de confianza de IP en su empresa. Cuando sus dispositivos usan direcciones IP solo para verificar otra máquina o la identidad de un usuario, es fácil que un hacker se infiltre y falsifique su ARP. Otra solución es confiar en inicios de sesión y contraseñas privadas para identificar a los usuarios. Sea cual sea el sistema que elija para validar a sus usuarios, necesita políticas de protección establecidas en su organización. Esta sencilla técnica puede crear una capa adicional de protección y realizar un seguimiento de quién intenta acceder a sus sistemas.

- Configurar filtrado de paquetes: Algunos atacantes ARP enviarán paquetes ARP a través de la LAN que contienen la dirección MAC del atacante y la dirección IP de la víctima. Una vez que se han enviado los paquetes, un atacante puede comenzar a recibir datos o esperar y permanecer relativamente desapercibido mientras se prepara para lanzar un ataque de seguimiento. Y cuando un paquete malicioso se ha infiltrado en su sistema, puede ser difícil detener un ataque de seguimiento y asegurarse de que su sistema esté limpio. El filtrado y la inspección de paquetes pueden ayudar a detectar paquetes envenenados antes de que lleguen a su destino. Puede filtrar y bloquear paquetes maliciosos que muestren cualquier fuente de información conflictiva.

- Configuración de monitoreo de malware: Las herramientas antivirus y de malware que ya utilizan pueden ofrecer algún recurso contra la suplantación de identidad ARP. Mire su configuración de monitoreo de malware y busque categorías y selecciones que monitoreen el tráfico ARP sospechoso desde los puntos finales. También debe habilitar cualquier opción de prevención de suplantación de ARP y detener cualquier proceso de punto final que envíe tráfico ARP sospechoso.

miércoles, 19 de octubre de 2022

¡Bloquea la Publicidad y Malware a través de DNS con PIHOLE!

- Fácil de instalar : El instalador versátil lo guía a través del proceso y toma menos de diez minutos.

- Resuelto : el contenido está bloqueado en ubicaciones que no son del navegador , como aplicaciones móviles cargadas de anuncios y televisores inteligentes.

- Responsivo : acelera sin problemas la sensación de la navegación diaria al almacenar en caché las consultas de DNS.

- Ligero : funciona sin problemas con requisitos mínimos de hardware y software.

- Robusta : una interfaz de línea de comandos con garantía de calidad para la interoperabilidad.

- Perspicaz : un hermoso panel de interfaz web receptivo para ver y controlar su Pi-hole.

- Versátil : opcionalmente puede funcionar como un servidor DHCP , asegurando que todos sus dispositivos estén protegidos automáticamente.

- Escalable : capaz de manejar cientos de millones de consultas cuando se instala en hardware de servidor.

- Moderno : bloquea los anuncios tanto en IPv4 como en IPv6.

- Gratis : software de código abierto que ayuda a garantizar que usted es la única persona que controla su privacidad.

- Mínimo 2 GB de espacio libre, se recomiendan 4 GB

- 512 MB de memoria RAM

sábado, 10 de septiembre de 2022

Métodos de infiltración

- Un atacante crea una red (botnet) de hosts infectados llamados zombies, que son controlados por sistemas de manejo.

- Las computadoras zombis constantemente analizan e infectan más hosts, creando más y más zombis.

- Cuando está listo, el hacker proporciona instrucciones a los sistemas manipuladores para que los botnet de zombies lleven a cabo un ataque de DDoS.

- Hombre en el medio (MITM): Un ataque MiTM ocurre cuando un ciberdelincuente toma el control de un dispositivo sin que el usuario lo sepa. Con ese nivel de acceso, el atacante puede interceptar y capturar información sobre el usuario antes de retransmitirla a su destino. Estos tipos de ataques se utilizan a menudo para robar información financiera. Hay muchos tipos de malware que poseen capacidades de ataque MiTM.

- Hombre en el móvil (MITMO): Una variación del hombre en el medio, el MitMo es un tipo de ataque utilizado para tomar el control de un dispositivo móvil. Cuando está infectado, el dispositivo móvil recibe instrucciones de filtrar información confidencial del usuario y enviarla a los atacantes. ZeUS es un ejemplo de paquete de malware con capacidades MitMO. Permite a los atacantes capturar silenciosamente los mensajes SMS de verificación en dos pasos que se envían a los usuarios.

- Pulverización de contraseña: Esta técnica intenta obtener acceso a un sistema «rociando» algunas contraseñas de uso común en un gran número de cuentas. Por ejemplo, un ciberdelincuente utiliza «Password123» con muchos nombres de usuario antes de volver a intentarlo con una segunda contraseña de uso común, como «qwerty». Esta técnica permite que el perpetrador permanezca sin ser detectado, ya que evita los bloqueos frecuentes de la cuenta.

- Ataques de diccionario: Un hacker intenta sistemáticamente todas las palabras de un diccionario o una lista de palabras de uso común como contraseña en un intento de ingresar a una cuenta protegida con contraseña.

- Ataques por fuerza bruta: Son la forma más simple y más utilizada de obtener acceso a un sitio protegido con contraseña. Los ataques de fuerza bruta ven a un atacante utilizando todas las combinaciones posibles de letras, números y símbolos en el espacio de contraseñas hasta que lo hacen bien.

- Ataques arco iris: Las contraseñas de un sistema informático no se almacenan como texto sin formato, sino como valores con hash (valores numéricos que identifican datos de forma única). Una tabla arcoíris es un gran diccionario de valores hash precalculados y las contraseñas a partir de las cuales se calcularon. A diferencia de un ataque de fuerza bruta que tiene que calcular cada hash, un ataque de arco iris compara el hash de una contraseña con los almacenados en la tabla rainbow. Cuando un atacante encuentra una coincidencia, identifica la contraseña utilizada para crear el hash.

- Interceptación de tráfico: El texto sin formato o las contraseñas sin cifrar pueden ser leídas fácilmente por otras personas y máquinas al interceptar las comunicaciones. Si almacena una contraseña en texto claro y legible, cualquier persona que tenga acceso a su cuenta o dispositivo, ya sea autorizado o no, podrá leerlo.

domingo, 24 de julio de 2022

Obtén información valiosa sobre el estado de tu procesador con CPU-Z

¿Qué es CPU-Z?

CPU-Z es un freeware que recopila información sobre algunos de los principales dispositivos del sistema:

Nombre y número del procesador, nombre en clave, proceso, paquete, niveles de caché. Placa base y chipset. Tipo de memoria, tamaño, tiempos y especificaciones del módulo (SPD). Medición en tiempo real de la frecuencia interna de cada núcleo, frecuencia de memoria.

CPU-Z es una aplicación gratuita que ha existido durante más de 20 años. Las CPU modernas contienen un conjunto de instrucciones que, cuando se activan, proporcionan una gran cantidad de información sobre el procesador. Además de los CPU de la computadora, también muestra información similar sobre la placa base y la memoria del sistema, que incluye:

- Nombre y número del procesador, nombre en clave, proceso, paquete, niveles de caché.

- Mainboard and chipset.

- Tipo de memoria, tamaño, tiempos y especificaciones del módulo (SPD).

- Medición en tiempo real de la frecuencia interna de cada núcleo, frecuencia de memoria.

Sitio Web Oficial para su descarga: https://www.cpuid.com/softwares/cpu-z.html

miércoles, 13 de julio de 2022

DHCP SPOOFING

sábado, 18 de junio de 2022

PHISHING

El término phishing, en informática, denota un uso de la ingeniería social para intentar adquirir información confidencial, por ejemplo, contraseñas, cuentas bancarias, datos de tarjetas, etcétera, de manera fraudulenta. El accionar del phisher (los estafadores que utilizan esta técnica ) es simple, ya que se hace pasar por una persona o entidad de confianza (por correo electrónico, SMS, mensajería instantánea o páginas web) imitando el formato, el lenguaje y la imagen de entidades bancarias o también corporaciones financieras.

En todos los casos, la comunicación simula ser oficial y suele pedir algún tipo de dato de acceso o información relevante alegando motivos diversos, como verificación de movimientos, cambio de políticas y posible fraude, entre otras acciones.

En un lenguaje más coloquial, el término deriva de la palabra inglesa fishing (pesca), haciendo referencia en este caso al hecho de pescar contraseñas e información de usuarios. La primera mención del término data de enero de 1996 en un grupo de noticias de hackers, aunque apareció tempranamente en la edición impresa del boletín de noticias 2600 Magazine y, luego, fue adoptado por crackers que intentaban obtener cuentas de miembros de grandes proveedores de Internet.

El phisher envía mensajes que suelen contener un link a páginas web aparentemente reales de las entidades citadas, pero que, en realidad, conduce a sitios falsos que emulan la página original con el objetivo de pescar los datos ingresados por los usuarios.

Dado que los clientes pueden ver la página y tienen confianza en la entidad, ingresan sus datos con normalidad.

A partir de ese momento, el phisher dispone de información confidencial con la que puede realizar compras por Internet utilizando las tarjetas de crédito, efectuar transferencias bancarias no autorizadas, retirar dinero en efectivo de cajeros automáticos, etcétera.

jueves, 2 de junio de 2022

Wifi Analyzer!

- Ayuda a encontrar una ubicación óptima para los receptores wifi.

- Wifi Analyzer le proporciona información individualmente sobre los canales wifi.

- Muestra la intensidad de la señal en el gráfico de historial.

- Wifi Analyzer recomienda el mejor canal para un nuevo punto de acceso.

- Información del ancho de canal (20/40/80MHz).

- Mapa de calor Wifi: le permite crear un mapa de calor de la calidad de la señal wifi a su alrededor.

sábado, 14 de mayo de 2022

TIPOS DE MALWARE

Malware, acrónimo para el inglés “Malicious Software” (Software malicioso), es cualquier código que pueda utilizarse para robar datos, evitar los controles de acceso, ocasionar daños o comprometer un sistema. A continuación, se encuentran algunos tipos comunes de malware:

- Spyware: este malware está diseñado para rastrear y espiar al usuario. El spyware a menudo incluye rastreadores de actividades, recopilación de pulsaciones de teclas y captura de datos. En el intento por superar las medidas de seguridad, el spyware a menudo modifica las configuraciones de seguridad. El spyware con frecuencia se agrupa con el software legítimo o con caballos troyanos.

- Adware: el software de publicidad está diseñado para brindar anuncios automáticamente. El adware a veces se instala con algunas versiones de software. Algunos adware están diseñados para brindar solamente anuncios, pero también es común que el adware incluya spyware.

- Bot: de la palabra robot, un bot es un malware diseñado para realizar acciones automáticamente, generalmente en línea. Si bien la mayoría de los bots son inofensivos, un uso cada vez más frecuente de bots maliciosos es el de los botnets. Varias computadoras pueden infectarse con bots programados para esperar silenciosamente los comandos provistos por el atacante.

- Ransomware: este malware está diseñado para mantener captivo un sistema de computación o los datos que contiene hasta que se realice un pago. El ransomware trabaja generalmente encriptando los datos de la computadora con una clave desconocida para el usuario. Algunas otras versiones de ransomware pueden aprovechar vulnerabilidades específicas del sistema para bloquearlo. El ransomware se esparce por un archivo descargado o alguna vulnerabilidad de software.

- Scareware: este tipo de malware está diseñado para persuadir al usuario de realizar acciones específicas en función del temor. El scareware falsifica ventanas emergentes que se asemejan a las ventanas de diálogo del sistema operativo. Estas ventanas muestran mensajes falsificados que indican que el sistema está en riesgo o necesita la ejecución de un programa específico para volver al funcionamiento normal. En realidad, no se evaluó ni detectó ningún problema y, si el usuario acepta y autoriza la ejecución del programa mencionado, el sistema se infecta con malware.

- Rootkit: este malware está diseñado para modificar el sistema operativo a fin de crear una puerta trasera. Los atacantes luego utilizan la puerta trasera para acceder a la computadora de forma remota. La mayoría de los rootkits aprovecha las vulnerabilidades de software para realizar el escalamiento de privilegios y modificar los archivos del sistema. También es común que los rootkits modifiquen las herramientas forenses de supervisión del sistema, por lo que es muy difícil detectarlos. A menudo, una computadora infectada por un rootkit debe limpiarse y reinstalarse.

- Virus: un virus es un código ejecutable malintencionado que se adjunta a otros archivos ejecutables, generalmente programas legítimos. La mayoría de los virus requiere la activación del usuario final y puede activarse en una fecha o un momento específico. Los virus pueden ser inofensivos y simplemente mostrar una imagen o pueden ser destructivos, como los que modifican o borran datos. Los virus también pueden programarse para mutar a fin de evitar la detección. La mayoría de los virus ahora se esparcen por unidades USB, discos ópticos, recursos de red compartidos o correo electrónico.

- Troyano: un troyano es malware que ejecuta operaciones maliciosas bajo la apariencia de una operación deseada. Este código malicioso ataca los privilegios de usuario que lo ejecutan. A menudo, los troyanos se encuentran en archivos de imagen, archivos de audio o juegos. Un troyano se diferencia de un virus en que se adjunta a archivos no ejecutables.

- Gusanos: los gusanos son códigos maliciosos que se replican mediante la explotación independiente de las vulnerabilidades en las redes. Los gusanos, por lo general, ralentizan las redes. Mientras que un virus requiere la ejecución de un programa del host, los gusanos pueden ejecutarse por sí mismos. A excepción de la infección inicial, ya no requieren la participación del usuario. Una vez infectado el host, el gusano puede propagarse rápidamente por la red. Los gusanos comparten patrones similares. Todos tienen una vulnerabilidad de activación, una manera de propagarse y contienen una carga útil. Los gusanos son responsables de algunos de los ataques más devastadores en Internet. Como se muestra en la Figura 1, en 2001 el gusano Código Rojo infectó 658 servidores. En el plazo de 19 horas, el gusano infectó más de 300 000 servidores.

- Hombre en el medio (MitM): el MitM permite que el atacante tome el control de un dispositivo sin el conocimiento del usuario. Con ese nivel de acceso, el atacante puede interceptar y capturar información sobre el usuario antes de retransmitirla a su destino. Los ataques MitM se usan ampliamente para robar información financiera. Existen muchas técnicas y malware para proporcionar capacidades de MitM a los atacantes.

- Hombre en el móvil (MitMo): una variación del hombre en el medio, el MitMo es un tipo de ataque utilizado para tomar el control de un dispositivo móvil. Cuando está infectado, puede ordenarse al dispositivo móvil que exfiltre información confidencial del usuario y la envíe a los atacantes. ZeuS, un ejemplo de ataque con capacidades de MitMo, permite que los atacantes capturen silenciosamente SMS de verificación de 2 pasos enviados a los usuarios.

sábado, 23 de abril de 2022

Comandos y herramientas (Windows/DOS)

viernes, 15 de abril de 2022

FIREWALL

- Firewall de capa de red: filtrado basado en las direcciones IP de origen y destino.

- Firewall de capa de transporte: filtrado basado en puertos de origen y datos de destino y filtrado basado en los estados de conexión.

- Firewall de capa de aplicación: filtrado basado en la aplicación, el programa o el servicio.

- Firewall de aplicación consciente del contexto: filtrado basada en el usuario, el dispositivo, la función, el tipo de aplicación y el perfil de amenazas.

- Servidor proxy: filtrado de solicitudes de contenido web, como URL, dominio, medios, etcétera.

- Servidor de proxy inverso: ubicados frente a los servidores web, los servidores de proxy inversos protegen, ocultan, descargan y distribuyen el acceso a los servidores web.

- Firewall de traducción de direcciones de red (NAT): ocultan o enmascaran las direcciones privadas de los hosts de red.

- Firewall basado en host: filtrado de puertos y llamadas de servicio del sistema en el sistema operativo de una computadora.

sábado, 19 de marzo de 2022

Clasificación de las vulnerabilidades en la seguridad

Desbordamiento del búfer: esta vulnerabilidad ocurre cuando los datos se escriben más allá de los límites de un búfer. Los búferes son áreas de memoria asignadas a una aplicación. Al cambiar los datos más allá de los límites de un búfer, la aplicación accede a la memoria asignada a otros procesos. Esto puede llevar a un bloqueo del sistema, comprometer los datos u ocasionar el escalamiento de los privilegios.

Entrada no validada: los programas suelen trabajar con la entrada de datos. Estos datos que entran al programa pueden tener contenido malicioso diseñado para que el programa se comporte de manera no deseada. Considere un programa que recibe una imagen para procesar. Un usuario malintencionado podría crear un archivo de imagen con dimensiones de imagen no válidas. Las dimensiones creadas maliciosamente podrían forzar al programa a asignar búferes de tamaños incorrectos e imprevistos.

Condiciones de carrera: esta vulnerabilidad sucede cuando el resultado de un evento depende de resultados ordenados o temporizados. Una condición de carrera se convierte en una fuente de vulnerabilidad cuando los eventos ordenados o temporizados requeridos no se producen en el orden correcto o el tiempo adecuado.

Debilidades en las prácticas de seguridad: los sistemas y los datos confidenciales pueden protegerse con técnicas tales como autenticación, autorización y encriptación. Los desarrolladores no deben intentar crear sus propios algoritmos de seguridad porque es probable que introduzcan vulnerabilidades. Se recomienda encarecidamente que los desarrolladores utilicen las bibliotecas de seguridad ya creadas, aprobadas y verificadas.

Problemas de control de acceso: el control de acceso es el proceso de controlar quién hace qué y va desde la administración del acceso físico a los equipos hasta determinar quién tiene acceso a un recurso, por ejemplo, un archivo, y qué pueden hacer con este, como leerlo o modificarlo. Muchas vulnerabilidades de seguridad se generan por el uso incorrecto de los controles de acceso.

Casi todos los controles de acceso y las prácticas de seguridad pueden superarse si el atacante tiene acceso físico a los equipos objetivo. Por ejemplo, no importa que haya configurado los permisos de un archivo, el sistema operativo no puede evitar que alguien eluda el sistema operativo y lea los datos directamente del disco. Para proteger los equipos y los datos contenidos, el acceso físico debe restringirse y deben usarse técnicas de encriptación para proteger los datos contra robo o daño.

sábado, 5 de marzo de 2022

REDES PRIVADAS VIRTUALES (VPN)

Imagine que desea conectarse desde su casa a través de Internet a servicios ofrecidos por ordenadores dentro de su red interna. Por ejemplo, podría querer iniciar una sesión de escritorio remoto, servicio ofrecido en el puerto 3389. O podría querer conectarse a su servidor de base de datos SQL Server, que permanece a la escucha en el puerto 1433. Una primera opción sería abrir dichos puertos en el cortafuegos perimetral. La contrapartida es que esos puertos estarían disponibles para cualquier persona en Internet. Un escáner de puertos podría descubrir que esos servicios se están prestando. Siempre que esos servicios los piense prestar a un número reducido de usuarios, una solución mucho más segura consiste en utilizar redes privadas virtuales.

Una red privada virtual (Virtual Private Network o VPN) es un túnel o canal seguro a través de Internet u otras redes públicas. El contenido de la conexión a través de Internet se cifra, de manera que sus datos quedan inaccesibles para el público, pero no para la red privada a la que se conecta. Las VPN se suelen utilizar para conectar dos redes locales a través de una red insegura como Internet. Gracias a la VPN, el ordenador remoto se conecta a la otra LAN como si estuviera directamente conecta a ella en local.

Desde el punto de vista empresarial, una red privada virtual puede utilizarse para definir una red o conjunto de redes lógicas sobre una red física. Las redes lógicas presentarán una diferenciación a nivel de red y aparentarán ser redes distintas. Desde el punto de vista de origen y destino de la comunicación se pueden distinguir varios tipos de redes privadas virtuales:

Sitio a sitio (site-to-site): Se trata de una red privada virtual entre dos redes. De manera transparente, todos los equipos de una ubicación pueden comunicarse con otros distantes realizándose toda la transmisión de información entre los dos centros por una red privada virtual. Para ello se configuran dos equipos terminadores en cada extremo, por ejemplo, equipo A y equipo B. Se establece una red privada virtual entre ellos, teniendo que encaminarse toda la información destinada a la ubicación destino B dentro del punto de origen sobre el terminador de túneles de la ubicación A, por lo que entonces de manera transparente el terminador A mandará la información tunelizada a B, que se encargará de remitírsela al destino, recoger la contestación y enviársela de nuevo tunelizada de vuelta al equipo terminador A. Gracias a este mecanismo, una empresa puede unir a través de Internet por ejemplo dos oficinas remotas, teniendo garantizada la confidencialidad e integridad de la información transmitida.

Cliente a sitio (client-to-site): En este tipo de red privada virtual una máquina se conecta a una red mediante un túnel. Este tipo de VPN es ampliamente utilizada por las empresas para otorgar una conexión remota a sus empleados desde Internet sin problemas de seguridad. Por ejemplo, se puede ubicar un terminador de túneles conectado a Internet y al mismo tiempo a la red interna, o preferiblemente a una DMZ. El usuario remoto procederá a establecer una VPN contra el servidor de túneles, después de lo cual su estación parecerá estar virtualmente en la propia empresa, pudiendo realizar cualquier tipo de comunicación como si estuviera en local, con la ventaja de utilizar una red de comunicaciones económica y con puntos de presencia en todo el mundo como es Internet. Esta fórmula de conexión es también válida para realizar teletrabajo o relaciones con proveedores, clientes o cualquier empresa colaboradora. Es la explicada en el apartado anterior para particulares.

Sitio a servidor (site-to-server): El tercer tipo de VPN es el realizado entre un cliente y un servidor, en definitiva la red privada virtual sólo se utiliza en la comunicación del cliente y el servidor. Un ejemplo muy extendido de este tipo de red es la utilización de SSL sobre el protocolo HTTP, ampliamente utilizado para proteger las comunicaciones entre clientes y servidores Web. Este tipo de terminadores son muy útiles para descargar del establecimiento de sesión SSL a las máquinas y adicionalmente pueden facilitar la posibilidad de monitorizar tráfico que en origen iba cifrado.

Desde el punto de vista del protocolo utilizado existen también distinciones entre las distintas redes privadas virtuales que se pueden crear:

- PPTP (Point to Point Tunneling Protocol): Protocolo para la creación de redes privadas virtuales desarrollado por Microsoft y USRobotics. Es ampliamente utilizado para realizar accesos sobre redes remotas mediante llamada telefónica.

- L2TP (Layer Two Tuneling Protocol): Protocolo que se presenta como la evolución de L2F y PPTP, presentando las ventajas de cada uno.

- IPSec (IP Security): Conjunto de protocolos desarrollados por el IETF para soportar el intercambio seguro de información dentro de TCP/IP. IPSec soporta dos modos de cifrado: transporte, en el que sólo se cifra el campo de datos; y túnel, en el que se cifra por completo todo el paquete, por lo que la cabecera que se añade es completamente nueva.

- L2F (Layer two Forwarding): Protocolo para la creación de redes privadas virtuales abanderado por CISCO.